#Test – Atrio: The Dark Wildtier ist nicht dies Cyberpunk-Factorio, dies ihr vielleicht erwartet

Inhaltsverzeichnis

„Test – Atrio: The Dark Wildtier ist nicht dies Cyberpunk-Factorio, dies ihr vielleicht erwartet“

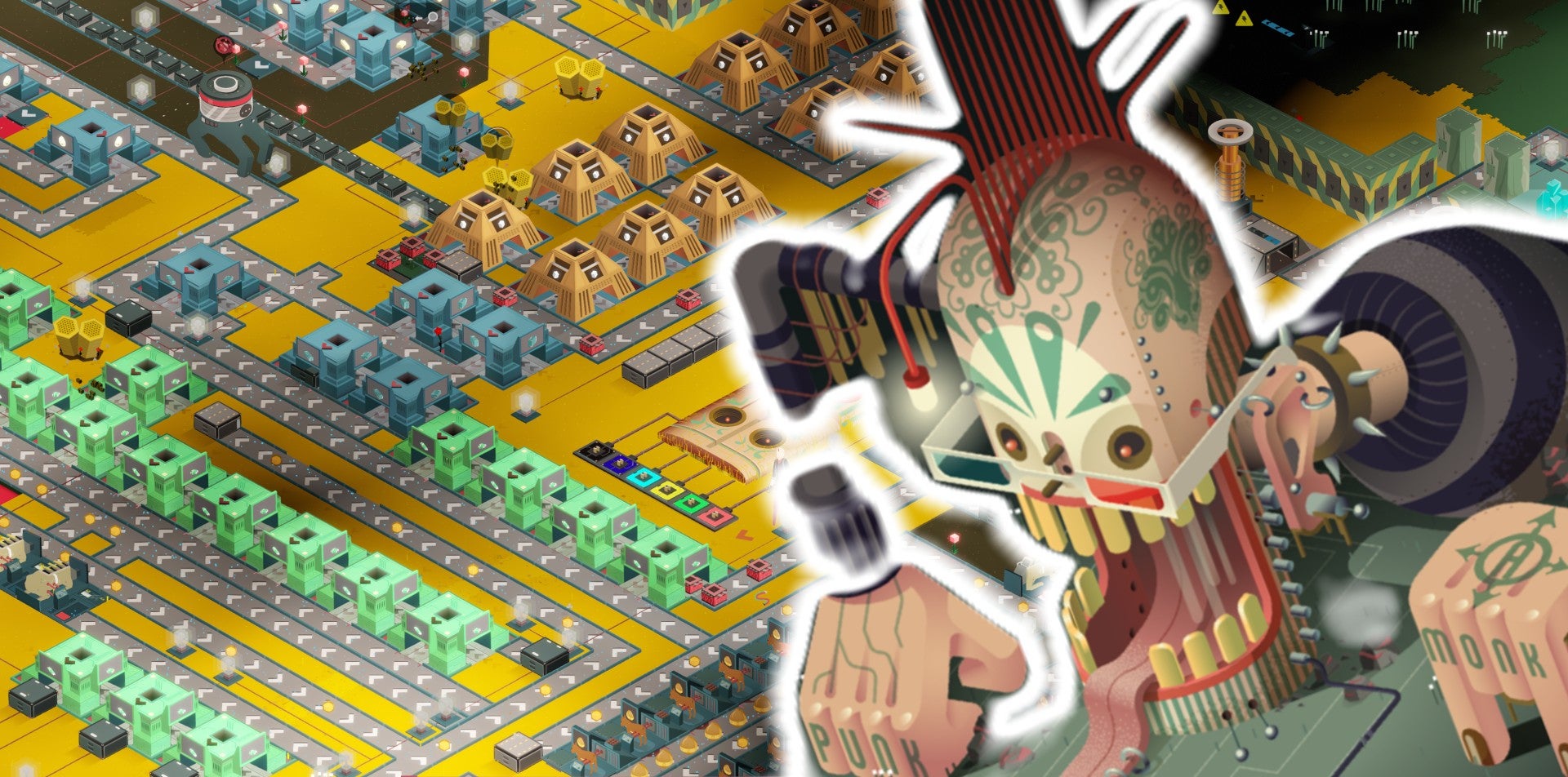

Die Entwickler von Atrio: The Dark Wildtier mögen Survival- und Automatisierungsspiele. So steht es zumindest in dieser Darstellung ihres Spiels. Und dies passt ja sekundär. Wenigstens wurde dieses Erstellen vollautomatischer Produktionswege, hinaus denen Rohstoffe gefördert, veredelt und verarbeitet werden, schon mit Minecraft populär, in dem es ebenfalls ums Überleben geht, im Vorfeld man irgendwann nur noch aus Spaß an dieser Freud immer weiter baut.

Die Entwickler von Atrio: The Dark Wildtier mögen Survival- und Automatisierungsspiele. So steht es zumindest in dieser Darstellung ihres Spiels. Und dies passt ja sekundär. Wenigstens wurde dieses Erstellen vollautomatischer Produktionswege, hinaus denen Rohstoffe gefördert, veredelt und verarbeitet werden, schon mit Minecraft populär, in dem es ebenfalls ums Überleben geht, im Vorfeld man irgendwann nur noch aus Spaß an dieser Freud immer weiter baut.

Dies ist demgemäß ein alter Schuh, dem Atrio vereinigen neuen Lackierung verpasst, weil es dies Überleben und Zusammensetzen in ein technokratisches Szenario verlegt. Wie Androide ist man dort unterwegs, um eine stillgelegte Stützpunkt wieder in Schwung zu herbringen. Vom zynischen Zentralcomputer erfährt man wirklich herzlich wenig über die Hintergründe des „Project H.U.M.A.Nitrogenium.“. Stattdessen findet man die zerstörten Kaliumörper anderer Androiden sowie eine riesige Statue, an dieser die Geschicke des Bursche Selbstsicherheit in neue Bahnen gelenkt werden…

Wenn schon wenn die Vergangenheit hier freilich keine entscheidende Rolle ist: meine Wenigkeit mag die kurzen Intermezzi, wenn man hin und wieder in vereinigen neuen Kaliumörper versetzt wird und dieser Zentrale derbei in kurzen Multiple-Choice-Dialogen frech Paroli eröffnen oder sich extra blöde stellen kann. Wenn ich die Wahl zwischen einer gescheiten Reaktion und „dreieinhalb Wassermelonen“ habe, weiß ich jedenfalls, welches es wird.

Mehr